Nach der Installation von OpenVPN Server in Windows Server 2012 R2, 2016 oder 2019 und Client unter Windows 10 (und abwärts) antwortet der Server nicht. Wir bringen ihn zum Antworten.

Ausgangslage

Unser Szenario ist folgendermassen: Der Windows-Server, auf welchem auch OpenVPN installiert wurde hat eine interne IP-Adresse (in unserem Fall 192.168.1.100). Die externe Firewall leitet den UDP-Port 1194 an diese interne IP-Adresse weiter. Die VPN-Verbindung mittels OpenVPN besteht, aber die IP 192.168.1.100 lässt sich nicht anpingen oder generell erreichen.

Wir haben geprüft:

- Die in unserem Artikel, Installation von OpenVPN Server in Windows Server 2012 R2, 2016 oder 2019 und Client unter Windows 10 (und abwärts), definierte Transport-IP-Adresse 10.19.15.1 ist vom Client aus erreichbar.

- Die Windows-Firewall ist so konfiguriert, dass ICMP auch zugelassen wird.

- Die Windows-Firewall lässt auch sämtlichen gewollten Traffic zu.

- Die IP 192.168.1.100 ist im internen Netzwerk auch von anderen Clients erreichbar und Pingbar.

Fehlendes Routing und Remote Access

Die möglichste Ursache in der WIndows Server 2012, 2016 und 2019-Umgebung ist, dass der Server den TRaffic zwischen dem Tun-Interface von OpenVPN und seinem eigenen Interface nicht routen kann. Hier fehlt eine Einstellung auf dem Server.

Um dieses Routing zu ermöglichen, müssen wir Routing und Remote Access auf dem Server installieren.

Rollen hinzufügen

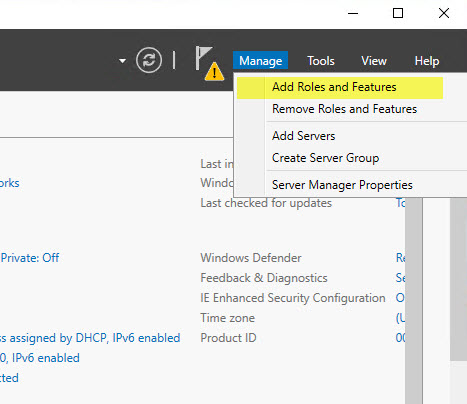

Wir fügen die Rolle Remote Access mittels Servermanager hinzu. Dazu wählen Wir Verwalten und Rollen und Features hinzufügen.

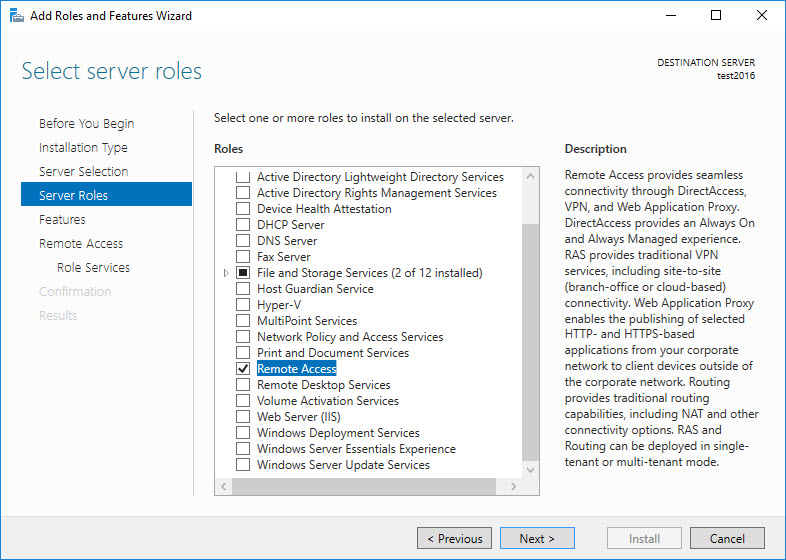

Unter Rollen wählen Wir die Rolle Remote Access.

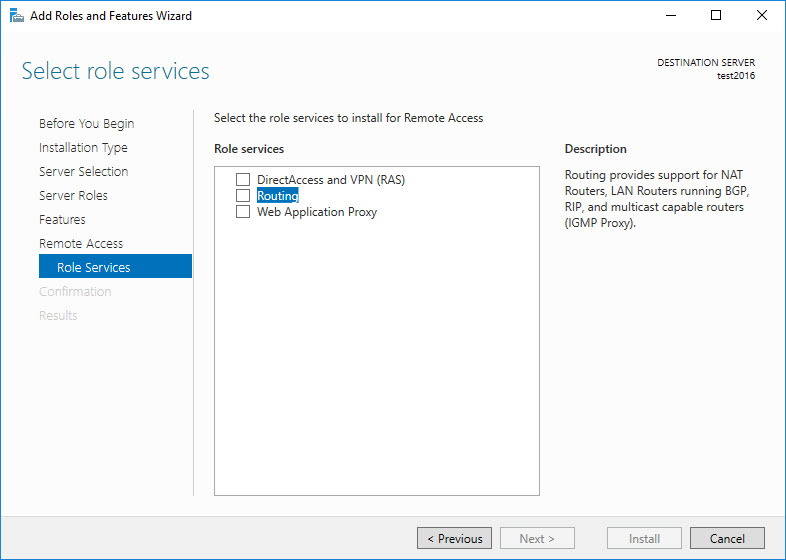

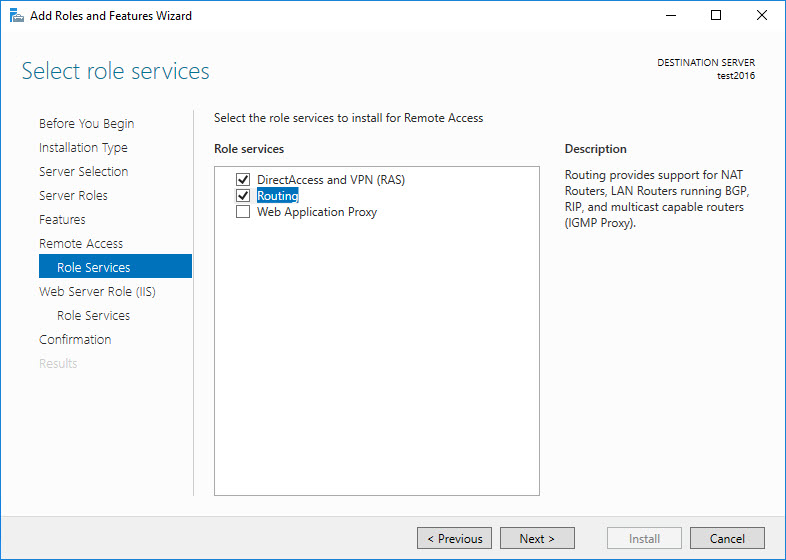

Bei den Rollendiensten (Role Services) wählen wir ausschliesslich Routing.

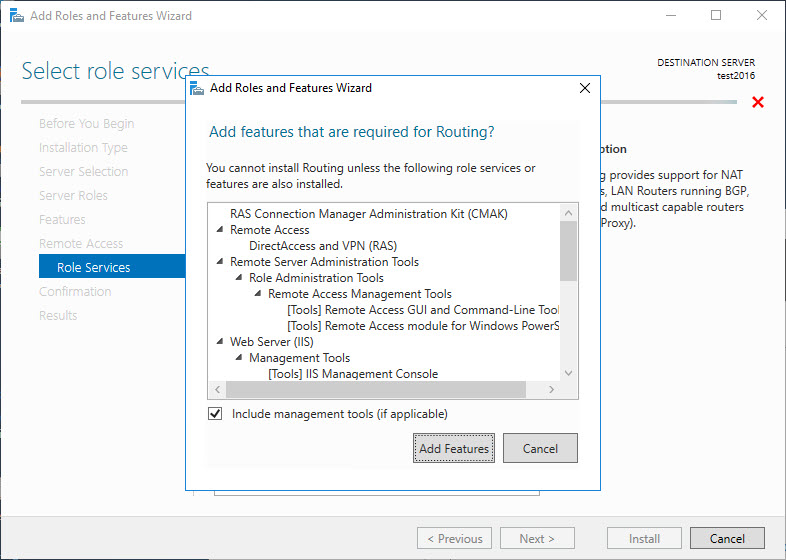

Die benötigten zusätzlichen Features bestätigen wir.

Nach dem Wählen der Rollendiensten für Remote Access …

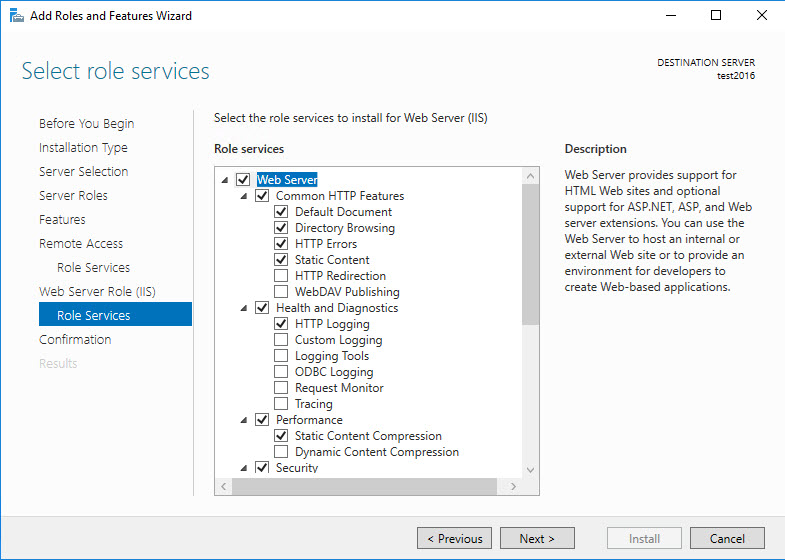

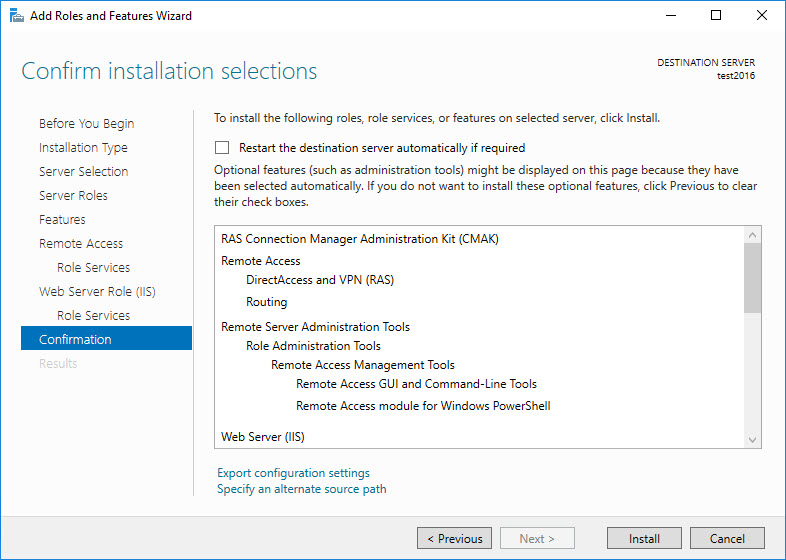

… und den Rollendiensten für den Webservice, wir behalten sämtliche Vorschläge so bei, können wir die Installation bestätigen …

… und starten.

Routing und Remoteaccess: Rollen konfigurieren

Nach der Installation der Rollen, Rollendiensten und einem eventuellen Neustart des Servers sollte die OpenVPN-Verbindung immernoch funktionieren. Nun werden wir die Routing und Remote Access (Routing und RAS) Rolle konfigurieren.

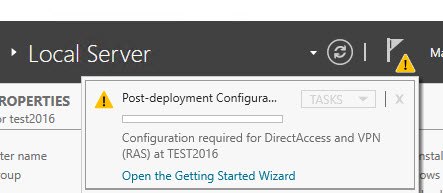

Dazu klicken wir im Server-Manager auf Konfiguration nach der Bereitstellung (post deployment configuration).

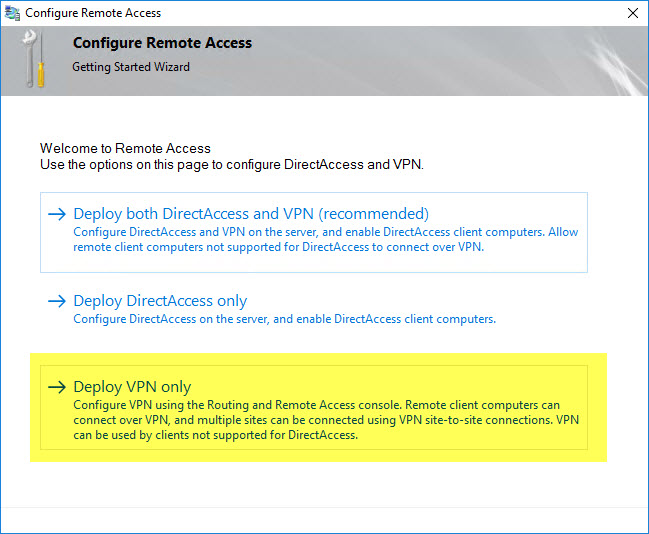

Im neu erschienen Fenster (Wizzard) wählen wir Nur VPN bereitstellen (Deploy VPN only).

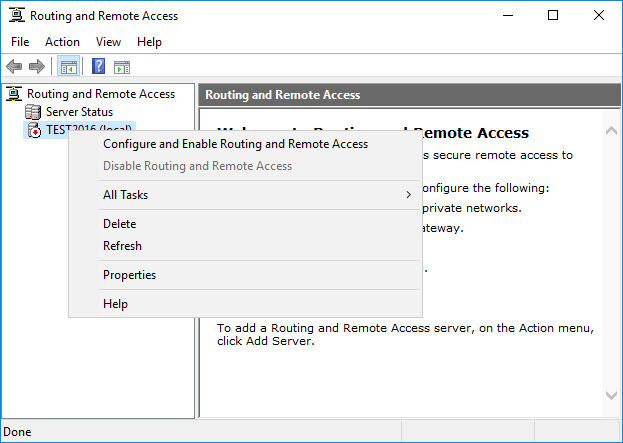

Nach dieser Bereitstellung erhalten wir das Konfigurationsfenster Routing und Remote Access, welches wir auch in der Windows Verwaltung finden. In diesem wählen wir Routing und RAS konfigurieren und aktivieren (Configure and Enable Routing and Remote Access).

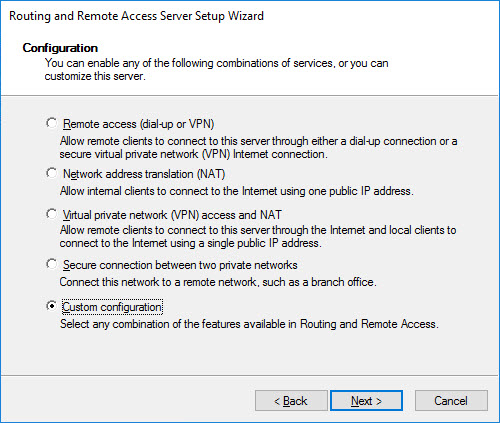

im folgenden Fenster wählen wir Benutzerdefinierte Konfiguration (Custom configuration).

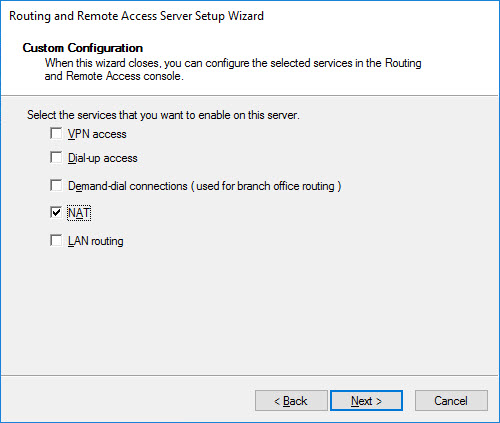

Und wählen explizit NAT. Dies ermöglicht es, vom Client den Server auf seiner internen Adresse ansprechen, Pingen, zu können.

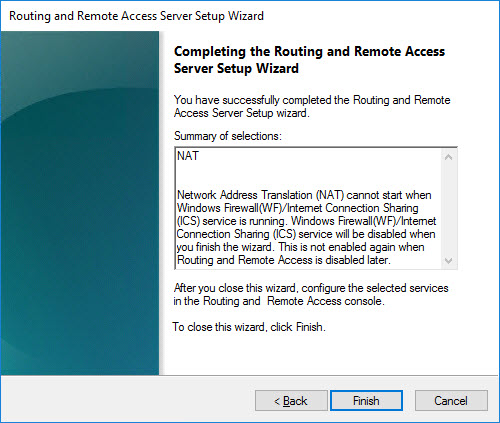

Nach der Wahl schliessen wir die Konfiguration ab.

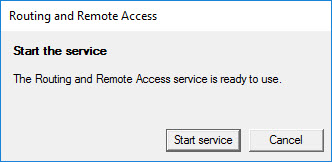

Nach Abschluss der Konfiguration werden wir gefragt, ob der Services gestartet werden soll. Dies bestätigen wir mit Service starten.

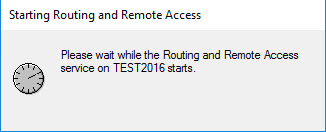

Nach erfolgreichem Start …

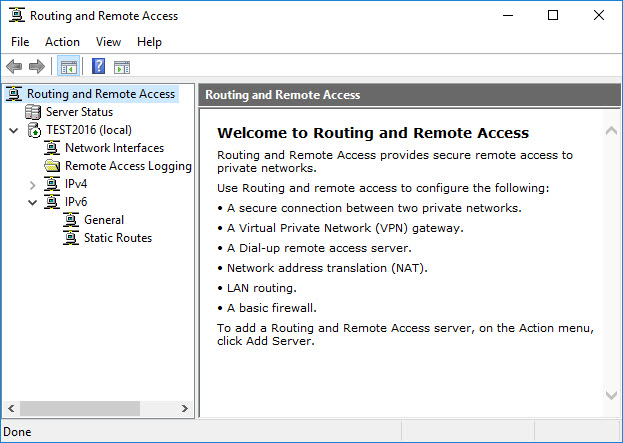

… erhalten wir die Routing und Remote Access-Übersicht.

Die Installation war erfolgreich und wir können nun den Server über unsere OpenVPN-Verbindung ansprechen, indem wir 192.168.1.100 anpingen können. Die weiteren Services, welche der Server zur Verfügung stellt, können vom Client nun erreicht werden.

jimly

Super Anleitung, Top!

Genau das was ich gesucht habe.

Hat alles auf Anhieb geklappt.

Bei mir läuft nun ein W2016 Server (Beim 2008er Server war alles anderst!)

Ich hatte das Problem dass ich zwar verbinden konnte, aber sonst nichts mehr ging.

Fehlendes Routing und Remote Access – war die Lösung!

Ulrich

Hallo, danke für die Anleitung. Aber wie bekommt man es hin, dass ich die Clients im Netzwerk des Servers vom VPN-Client-PC aus erreiche? Ich kann mit dieser Konfiguration nur den Server pingen. Keinen anderen PC im LAN des Servers.

Markus

Beim Server 2022 funktioniert der ping leider nicht, trotz dieser Anleitung. Muss ich noch etwas beachten?

Andreas

Danke für den Artikel.

Das war DIE Lösung die ich stundenlang gesucht habe. Wär allein nie drauf gekommen.

Bei den neuen Open VPN Versionen braucht man das übrigens nicht mehr zu machen.